Home » BlogoverzichtChatGPT en andere generative ai-tools zijn in staat om snel teksten en beelden te genereren. Net zoals bij het schrijven …

Duik in de wereld van IT met het blogoverzicht van Safe-Connect!

Home » BlogoverzichtHandige Ai-tools zijn een deel geworden van ons leven. Ze helpen ons op verschillende manieren. Denk aan het verzamelen van …

Home » BlogoverzichtCyberdreigingen evolueren voortdurend. Het rapporteren van incidenten is een essentieel onderdeel van een effectieve beveiligingsstrategie. Gebeurtenissen bijhouden is niet alleen …

Home » BlogoverzichtIn de voortdurende evolutie van technologie vormen AI-modellen zoals ChatGPT een opvallend voorbeeld. Deze handige tools beloven veel voor de …

Home » BlogoverzichtTegenwoordig is online veiligheid echt een ding. Je hoort vaak over hacks, datalekken en virussen, toch? Dus, hoe houd je …

Home » BlogoverzichtCybersecurity is een van de grootste uitdagingen voor organisaties in de 21e eeuw. Met de toename van cyberaanvallen, datalekken en …

Home » BlogoverzichtDe NIS2-richtlijn is een nieuwe Europese wetgeving die de cyberbeveiliging van essentiële en belangrijke entiteiten wil verbeteren. De richtlijn stelt …

Home » BlogoverzichtDoor de versnelling in digitalisering en technologische vooruitgang is de strijd tegen cybercriminaliteit een uitdaging van ongekende omvang geworden. Met …

Home » BlogoverzichtBedrijven en gebruikers loggen zich dagelijks in om toegang te krijgen tot informatie en programma’s. We stellen ons voortdurend de …

Home » BlogoverzichtHet einde van 2023 is in zicht. De afgelopen maanden zagen we heel wat Ai-ontwikkelingen langs zowel de kant van …

Home » BlogoverzichtHet schrijven van effectieve prompts voor AI-tools zoals Bing Chat en ChatGPT is een nieuwe vaardigheid die zowel creativiteit als …

Home » BlogoverzichtMicrosoft neemt de leiding om Artificiële Intelligentie (AI) voor een groot publiek toegankelijk te maken. Dankzij handige AI-tools kan je …

Home » BlogoverzichtDe AI-trein van Microsoft kent een stroomversnelling. En als klap op de vuurpijl voegt Microsoft Ignite 2023 daar nog een …

Home » BlogoverzichtBing Chat is geboren in Microsoft Edge op februari 2023. En die geboorte werd door velen omarmd. Gebruikers over de …

Home » BlogoverzichtPhishing blijft een van de meest gevaarlijke vormen van cyberaanvallen voor jouw organisatie. Deze slinkse praktijk maakt gebruik van misleidende …

Home » BlogoverzichtPhishing blijft populair en komt in alle vormen en maten. Vishing, oftewel Voice Phishing is daar eentje van. In deze …

Home » BlogoverzichtIn de wereld van cyberdreigingen is het belangrijk om goed geïnformeerd te zijn over digitale gevaren. Een van de meest …

Home » BlogoverzichtIn een tijdperk waarin cyberdreigingen voortdurend evolueren, is het essentieel om je bedrijf op elk front te beschermen. Een strategie …

Home » BlogoverzichtPhishing blijft een prominente cyberaanval. Steeds vaker kom je ermee in aanmerking. Dat blijkt uit cijfers van de VRT. Naar …

Home » BlogoverzichtBen jij al op de hoogte van de nieuwe NIS2? Het is de opvolger van de NIS1-richtlijn uit 2016, die …

Home » BlogoverzichtSteeds vaker kom je als organisatie, klein of groot, in het vizier van een cybercrimineel. Dat is de harde realiteit. …

Home » BlogoverzichtPublic Cloud, een term die de afgelopen jaren steeds vaker gehoor krijgt. Dat komt omdat je als organisatie wil genieten …

Home » BlogoverzichtVeilig samenwerken met verschillende apparaten op meerdere locaties. Is jouw manier van digitaal werken ook in beweging? Als organisatie wil …

Home » BlogoverzichtVeilig en productief werken, zowel op kantoor als vanop afstand? Dat kan! Als antwoord op de groeiende behoefte aan flexibele …

Home » BlogoverzichtBen jij op zoek naar een virtuele werkplekoplossing voor jouw werknemers? Virtual Desktops zijn populair omdat je in een veilige …

Home » BlogoverzichtDe uitrol van 5G-netwerken brengt belangrijke veranderingen teweeg in de manier waarop we verbonden zijn en omgaan met technologie. Met …

Home » BlogoverzichtEen cybersecurity assessment is een belangrijk hulpmiddel om kwetsbaarheden te identificeren en de beveiliging van jouw IT systemen en data …

Home » BlogoverzichtIs jouw organisatie klaar voor digitaal gevaar? Een zero-day aanval oftewel een zero-day-attack is een cyberaanval waarbij de aanvaller misbruik …

Home » BlogoverzichtBij een cyberaanval, ben jij zeker of je jouw kritische data kan recupereren? Veel organisaties zijn bezorgd en zoeken een …

Home » BlogoverzichtBen je klaar voor jouw Cybersecurity Assessment? In deze blog ontdek je 5 tips om jezelf goed voor te bereiden. …

Home » BlogoverzichtIn het digitale tijdperk is cybersecurity een cruciale zorg voor individuen, bedrijven en overheden over de hele wereld. Een van …

Home » BlogoverzichtEen cybersecurity audit en een cybersecurity assessment zijn twee hulpmiddelen die gebruikt worden om de beveiliging van jouw online systemen en gegevens te evalueren. …

Home » BlogoverzichtHet uitbesteden van cybersecurity kan voor jouw bedrijf heel wat voordelen opleveren. In deze blog ontdek je de voornaamste redenen: …

Home » BlogoverzichtProgrammeerbare logische controllers (PLC’s) zijn computersystemen die ingezet worden om industriële processen te besturen. Denk bijvoorbeeld aan fabrieken, energiecentrales en …

Home » BlogoverzichtOver een hot topic gesproken! Met de energieprijzen steeds meer in de schijnwerpers, stellen organisaties zich een brandende vraag: hoe …

Home » BlogoverzichtCybercriminaliteit zorgt nu ook voor opschudding in de steden en gemeenten. Antwerpen en Diest zijn de recentste slachtoffers. De gevolgen …

Home » Blogoverzicht Practice what you preach! De afbeelding die we hier tonen is onze eigen securityscore. We moeten toegeven dat het …

Home » BlogoverzichtEen sterke basisbeveiliging is broodnodig. Dat begint met een opleiding in digitale hygiëne voor jouw werknemers. Die noodzaak is er …

Home » BlogoverzichtGedaan met een wirwar aan kabels. USB C wordt het standaard laadprotocol voor kleine- tot middelgrote elektronische apparaten vanaf de …

Home » BlogoverzichtMet Microsoft Azure monitoren we een deel van jouw IT-infrastructuur. Hieruit vloeit een proactief beheer dat jouw organisatie beschermt tegen …

Home » BlogoverzichtDe beveiligingssoftware die 10 jaar lang onveilig bleek te zijn Avast en AVG zijn twee antivirusprogramma’s die wereldwijd op computersystemen …

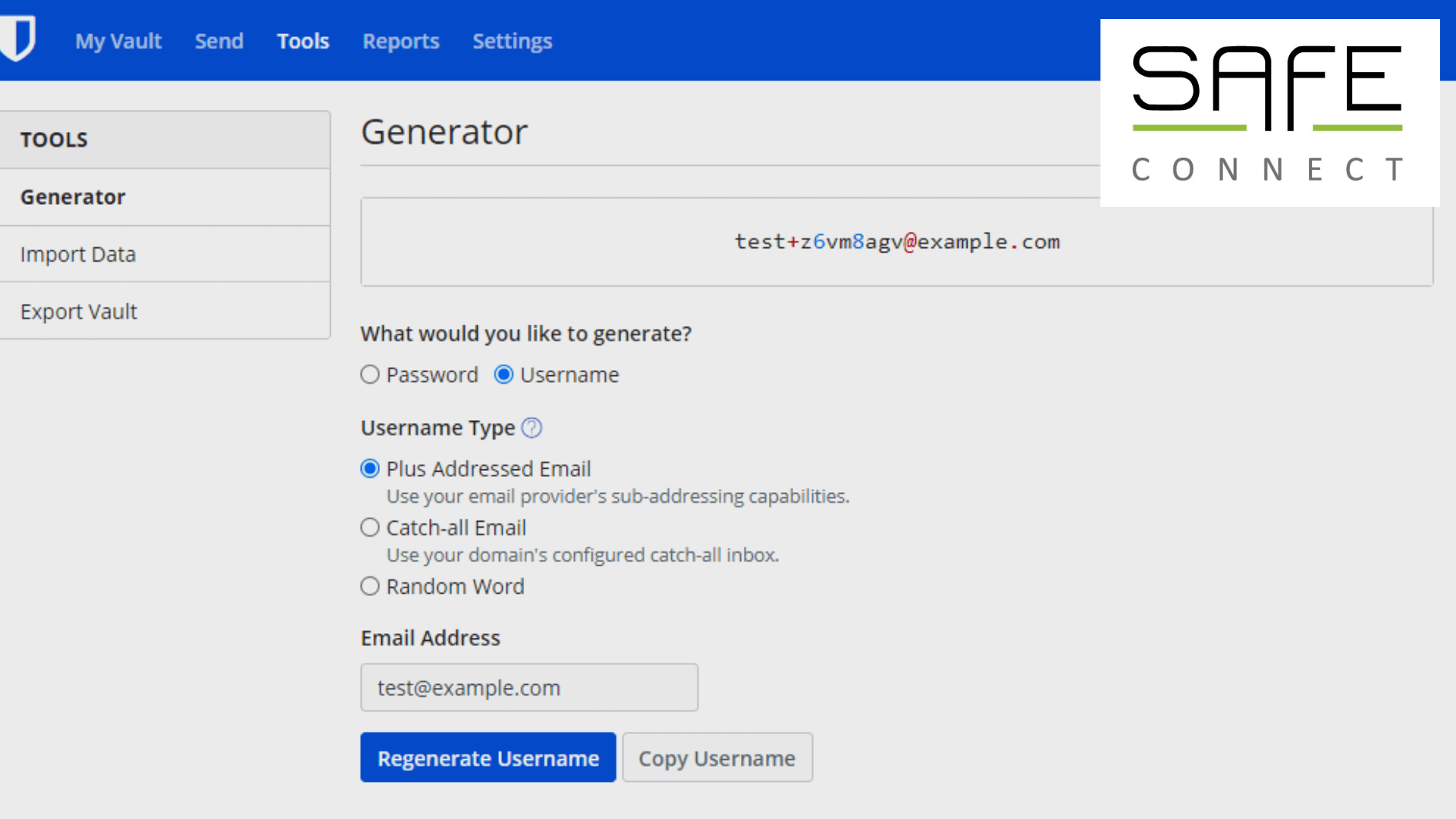

Home » BlogoverzichtGeniet jij al van sterke wachtwoorden met Bitwarden? De betrouwbare paswoordmanager bouwde de afgelopen jaren aan een community die samen …

Home » BlogoverzichtTechnologiebedrijven en Open Source-projecten streven naar het hoogste beveiligingsniveau. Ze doen dat door gebruik te maken van een zogenaamd Bug …

Home » BlogoverzichtWe werken steeds meer digitaal. Dat gaat gepaard met meer diensten, meer applicaties en een overvloed aan accounts. Handig omdat …

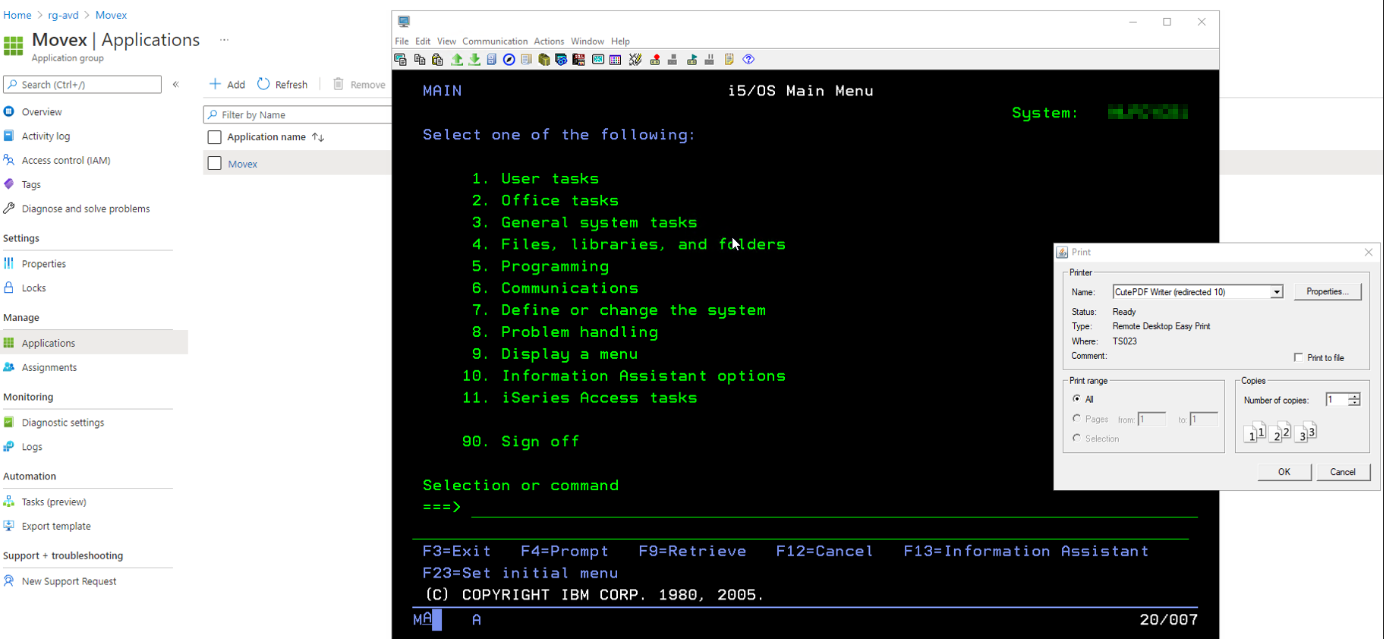

Home » BlogoverzichtDe 5 grootste voordelen om een oud systeem zoals AS400 te verbinden met Azure Virtual Desktop: Het AS400-systeem kan behouden …

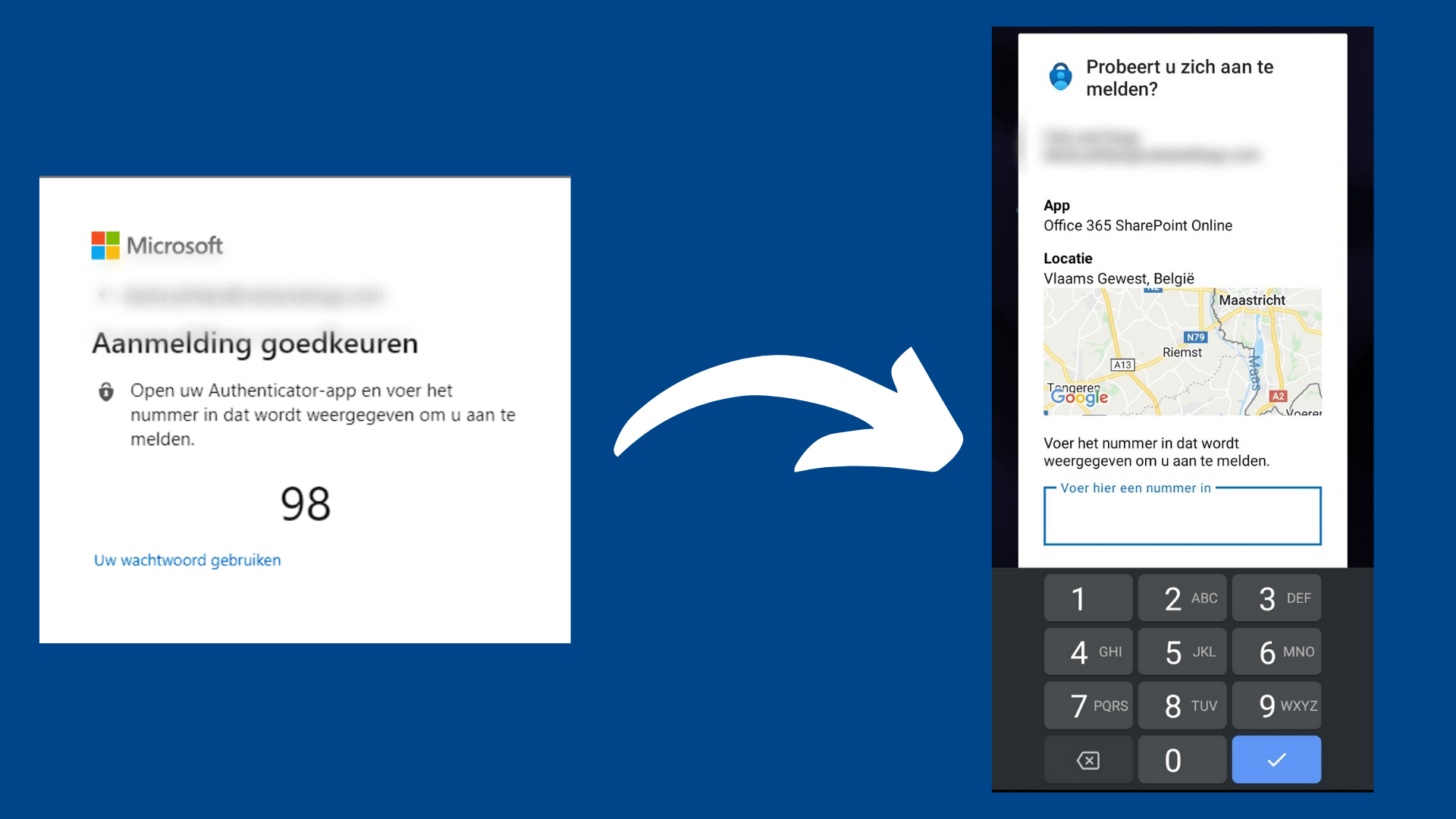

Home » BlogoverzichtAls bedrijf is het belangrijk om een goede beveiliging op te zetten in Microsoft 365. Eerder schreven we een blog …

Home » BlogoverzichtIn november 2021 slaagde het geavanceerde Azure beschermingsplatform erin om een DDoS-aanval van 3,47 terabits per seconde af te weren. …

In deze video hebben we het over de fameuze donkere modus oftewel ‘Dark Mode’. De donkere modus is een weergave-instelling voor gebruikersinterfaces zoals een applicatie, een besturingssysteem of een smartphone.

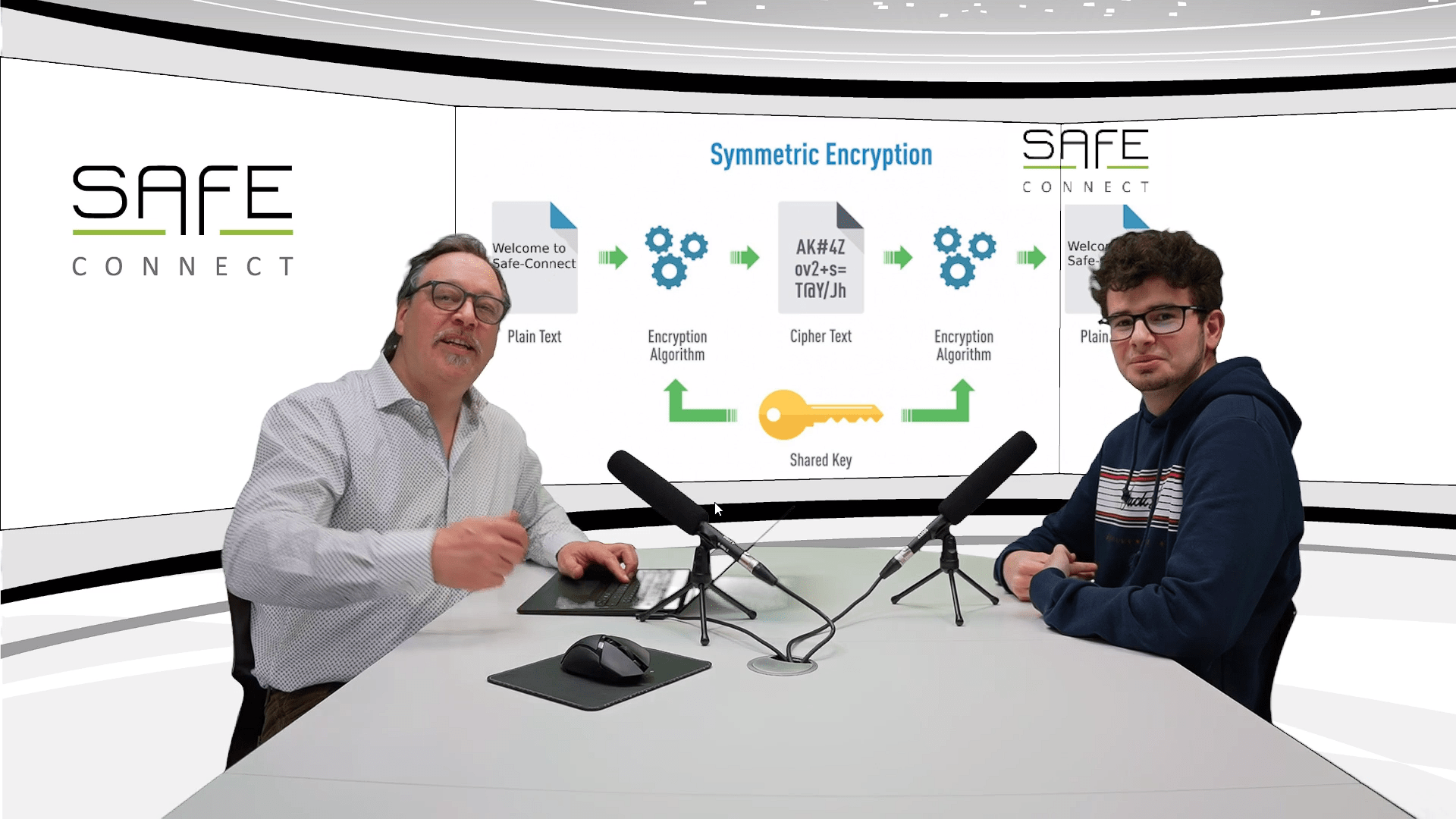

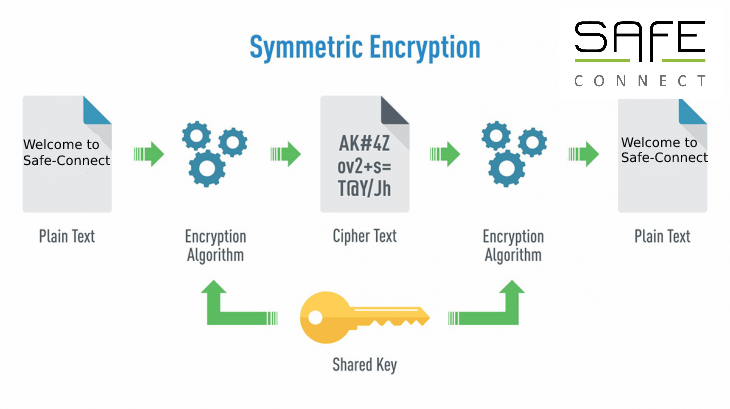

Voor elke Whatsapp-gebruiker klinkt End-to-end encryption bekend in de oren. Maar wat is dat nu eigenlijk en waar wordt het voor gebruikt? Maakt Microsoft Teams er ook gebruik van? Goede vraag! Bart en Dante leggen het jullie uit in deze korte explainer video. Je ontdekt al onze video’s op het Youtube-kanaal van Safe-Connect.

Home » BlogoverzichtEen verontrustende trend de afgelopen jaren is de toename van cybercriminaliteit. Eerder schreven we een blog over de Hafnium-hack. Helaas …

Home » BlogoverzichtJe hebt vast al eens gehoord van End-to-end Encryptie. Zeker wanneer je regelmatig Whatsapp gebruikt. Berichten en oproepen worden end-to-end …

Home » BlogoverzichtDe zwart-witte code die haar groei kende tijdens de pandemie; is ze wel veilig? De digitale versnelling die aangewakkerd werd …

Al eerder schreven we een blog om keuzestress te vermijden bij het kiezen van een Microsoft-licentie. Daar vind je alle informatie van deze video terug in blogformaat! Microsoft biedt meerdere licenties aan. Maar welke is nu geschikt voor jouw bedrijf of organisatie? Als je op zoek bent naar zowel functionaliteit als een sterke beveiliging, dan hebben wij de perfecte oplossing voor jou!

Home » BlogoverzichtMicrosoft biedt verschillende licenties aan die gericht zijn op bedrijven en organisaties. Keuze genoeg! Maar welke past nu het beste …

Heb je ook last van een overvloed aan e-mails in Outlook Webmail? Dan zie je waarschijnlijk de bomen door het bos niet meer. Geen zorgen. Met behulp van categorielabels kan je die uitpuilende inbox temmen! Ontdek in deze handige uitlegvideo hoe je onmiddelijk aan de slag gaat! Op het Youtube-kanaal van Safe-Connect vind je nog meer video’s zoals deze!

Home » BlogoverzichtGebruikers krijgen steeds meer te maken met cybercriminaliteit. Phishing is de populairste methode om belangrijke gegevens te stelen. Deze vorm …

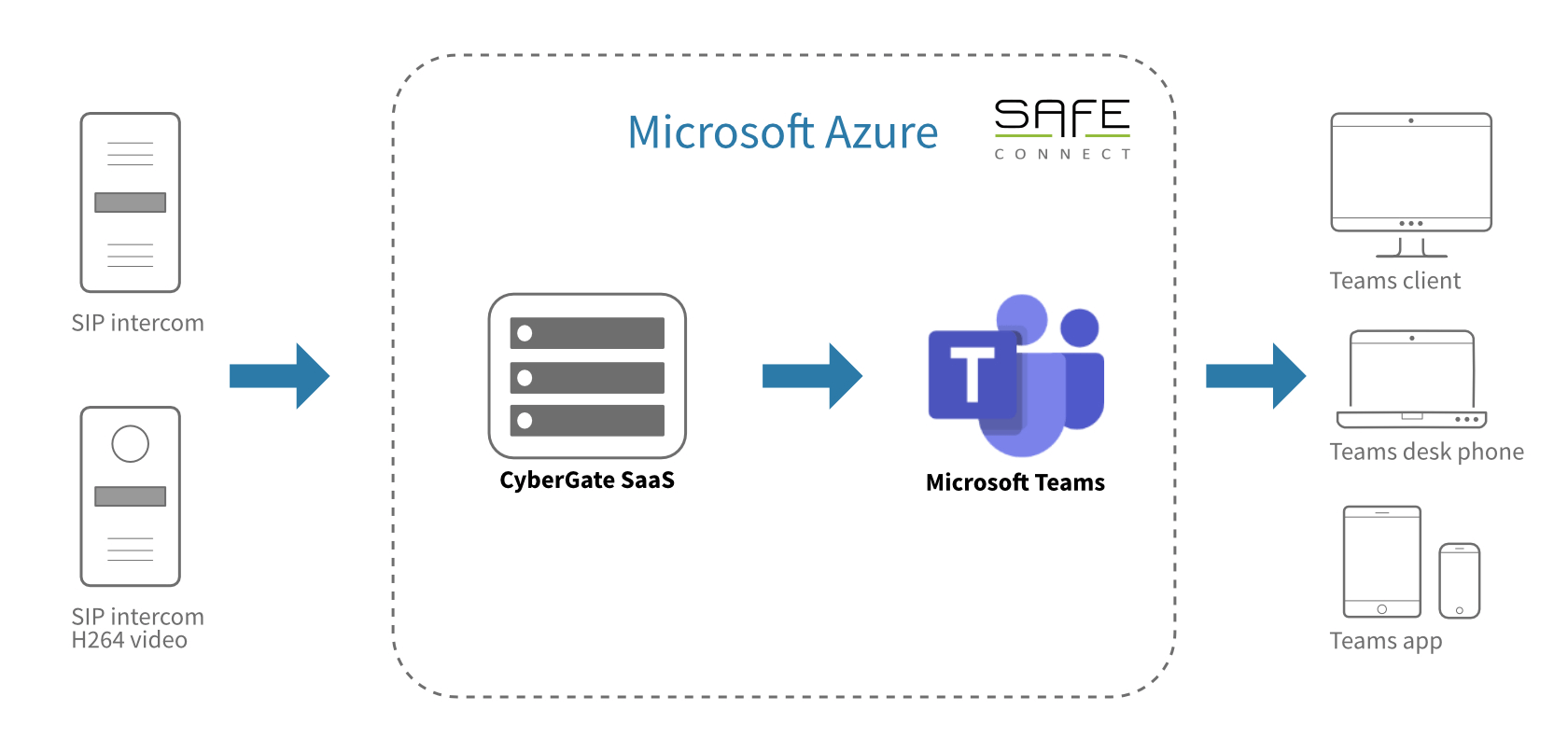

Home » BlogoverzichtOntdek hoe wij het deden Een slimme deurintercom verbinden met Microsoft Teams. Klinkt interessant! Dat vonden wij bij Safe-Connect ook. …

Home » BlogoverzichtWord je ook dagelijks overspoeld met e-mails in Outlook Webmail? Dan heb je het vast moeilijk om ze na een …

Home » BlogoverzichtBij Safe-Connect zien we het belang in van een goede luchtkwaliteit in kantoorruimtes. Covid-19 versterkte deze noodzaak en met onze …

Home » BlogoverzichtWat is Log4j en gebruik jij het? Er heerst een groot beveiligingsrisico voor bedrijven door een ernstige kwetsbaarheid in Apache …

Home » BlogoverzichtDe digitalisering zorgde voor een nieuwe manier van werken. Ondanks het veel voordelen biedt, zijn er ook enkele nadelen. Eentje …

Home » BlogoverzichtEr valt veel te doen rond de veiligheid van onze inloggegevens. Multifactor authenticatie is noodzakelijk om ons digitaal te beschermen. Daar …

Home » BlogoverzichtVaak hebben de platformen of apparaten die we dagdagelijks gebruiken veel mogelijkheden op gebied van veiligheid. Je zal zien dat …

Home » BlogoverzichtCybersecurity en productiviteit combineren hoeft geen drempel te zijn voor jouw organisatie. Hier lees je hoe wij het doen: Een …

Home » BlogoverzichtOm met verschillende programma’s of websites te werken, loggen we eerst in. Onze inloggegevens bestaan uit een gebruikersnaam en wachtwoord. …

Home » BlogoverzichtHet is zover, tijd voor Windows 11! Je hebt er ongetwijfeld al iets van gehoord. De gloednieuwe Windows 11. 5 …

Home » BlogoverzichtVerontrustend nieuws in de wereld van cybersecurity. Zwakheden in Microsoft Exchange servers zorgden ervoor dat hackers toegang kregen tot de …

Home » BlogoverzichtHet komt steeds vaker voor; gegevensinbreuken, bedrijven die gehackt worden en belangrijke informatie die gestolen wordt. Als onderneming is het …

Home » BlogoverzichtSteeds vaker gebruiken we software zoals Teams of Zoom om vergaderingen te houden. Dat is geen verrassing in een digitaal …

Home » BlogoverzichtTelefonie in Teams, is dat mogelijk? Jazeker! Microsoft Teams biedt voor talloze bedrijven en organisaties gebruiksgemak en vele mogelijkheden aan. …

Home » BlogoverzichtOp 25 mei 2018 trad GDPR in voege. Ja, dat is alweer even geleden. Wat vliegt de tijd! Omdat ik …

Home » BlogoverzichtDe FIRST® LEGO® League is een robotwedstrijd voor jongeren van 11 tot en met 14 jaar. Deze wedstrijd draait om Onderzoek, Robotica …